Comme l’a découvert un chercheur en sécurité, les pirates peuvent utiliser un bogue d’exécution de code à distance dans le moteur source de CS: GO pour prendre le contrôle des PC des joueurs avec un Steam Invite.

Publié le 14 avril 2021

Les fans du jeu de tir tactique très compétitif de Valve, CS: GO, ont supplié le jeu de passer au moteur Source 2 depuis des années. Malgré les demandes des fans, Valve n’a pas déplacé CS: GO vers la Source 2, tout en déplaçant son autre grand titre d’esport, Dota 2, il y a plus d’années. Maintenant, des informations ont été révélées suggérant que le moteur Source qui alimente CS: GO, Portal, Team Fortress et plus a un bug de sécurité critique qui peut être exploité par des pirates pour prendre le contrôle des PC des joueurs à distance … et il est là depuis années.

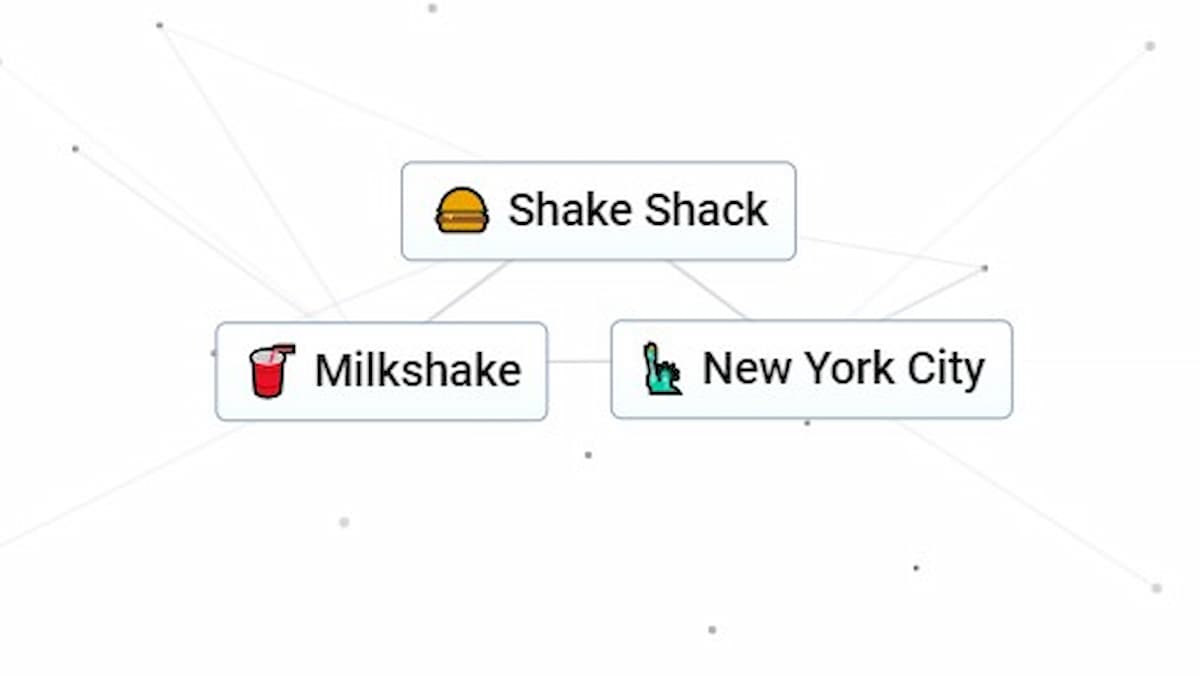

Exploit CS: GO dans le moteur source

Avant d’entrer dans les détails, l’exploit CS: GO Source Engine pourrait permettre aux pirates de prendre le contrôle de votre PC, puis d’utiliser votre PC pour en prendre davantage. Essentiellement, cela peut être fait via une invitation Steam …

Le terme technique du bogue est «exécution de code à distance (RCE)», une faille dans le code du moteur source de Valve. Pire encore, ce bogue a été découvert il y a deux ans par un chercheur en sécurité appelé Florian, qui l’a signalé au programme de bug bounty de Valve sur HackerOne.

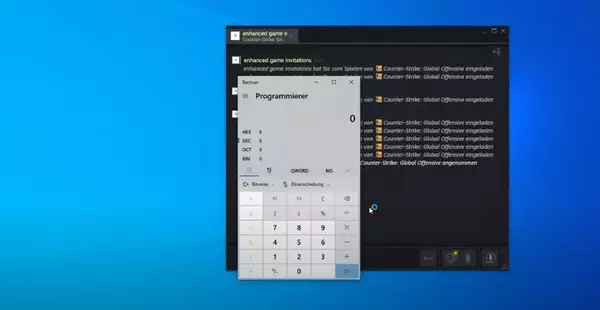

(Photo: Florian)

(Photo: Florian)

Pour clarifier les choses, lorsque ce bogue du moteur Source a été trouvé, tous les jeux construits sur le moteur ont été affectés. Cependant, Valve a peut-être corrigé certains de ces titres. CS: GO n’a pas été corrigé pour cette vulnérabilité de sécurité critique.

La dernière fois que Florian a entendu quoi que ce soit de Valve, c’était il y a six mois, quand ils lui ont payé la prime pour avoir trouvé cette faille de sécurité et ont dit qu’ils étaient en train de résoudre le problème.

Avance rapide six mois plus tard et ce n’est pas fixe, du moins pas dans CS: GO. La vidéo ci-dessous présente Florian en utilisant l’exécution de code à distance. Bien sûr, les détails sur la façon de procéder n’ont pas été révélés pour protéger les joueurs.

Ce bogue dans le moteur Source de Valve fonctionne apparemment 80% du temps, ce qui est extrêmement élevé.

Récemment, Florian a pris sur Twitter pour expliquer: “Je pense que certaines choses doivent être clarifiées concernant mon exploit de moteur source. Tout d’abord, j’ai décidé de ne pas mettre les gens en danger en divulguant des détails techniques avant que cela ne soit corrigé.

“J’ai soumis le bogue à H1 il y a environ 2 ans et il a été vérifié / trié après quelques mois. Cela étant dit, je pense qu’il est raisonnable de dire que Valve a eu suffisamment de temps pour résoudre ce problème.”

Florian a poursuivi en disant qu’il n’essayait de nuire à personne et qu’il voulait juste voir ce bug se corriger. Cependant, il a l’impression que le bogue ne sera jamais corrigé à moins que ce problème ne soit abordé publiquement.

Peut-être, juste peut-être, que Valve devrait déplacer CS: GO, aux côtés de leurs autres titres, vers la Source 2 comme ils l’ont fait avec Dota 2.

Pour l’instant, c’est peut-être votre pari le plus sûr de ne pas lécher les invitations Steam suspectes. Nous n’avons aucune idée si les pirates utilisent actuellement cet exploit du moteur source à bon escient, ou à quel point cela serait difficile à accomplir.